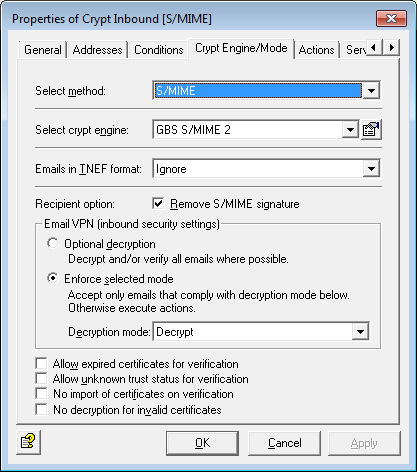

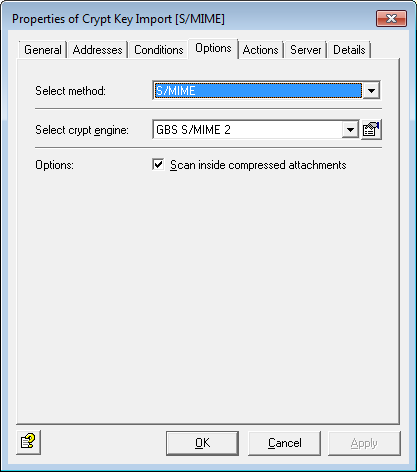

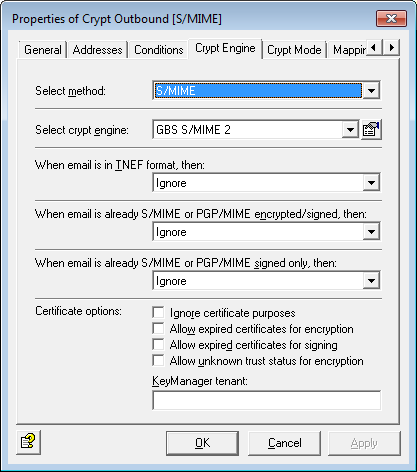

Im Zuge brisanter Themen wie Prism & Co. ist es mehr als eine gute Idee, seinen E-Mail-Verkehr zu verschlüsseln. Die Umsetzung einer solchen Verschlüsselungslösung spiegelt sich in zwei wesentlichen Verfahren wider: PGP und S/MIME. Während bei PGP generierte Schlüssel genutzt werden, wird unter S/MIME ein Zertifikat verwendet. In vergangenen iQ.Suite Versionen war sowohl die Einsicht, als auch das Verwalten der einzelnen S/MIME Zertifikate innerhalb der sogenannten certs.db nicht ausreichend gegeben.

Bereits in der aktuellen iQ.Suite für Microsoft Exchange/SMTP Version 13 wird ein in der Microsoft Welt bekannter Verwaltungsbereich für S/MIME Zertifikate genutzt: Der Windows Zertifikatsspeicher. Darin ist es nun möglich, mit Hilfe einer Bedienoberfläche alle Zertifikate sowohl einzusehen, als auch dem Status entsprechend (vertrauenswürdig/ nicht vertrauenswürdig/ unbekannt) zu verwalten.

Step by Step

Lokale Sicherheitseinstellungen > Zuweisen von Benutzerrechten > Anmelden als Stapelverarbeitungsauftrag

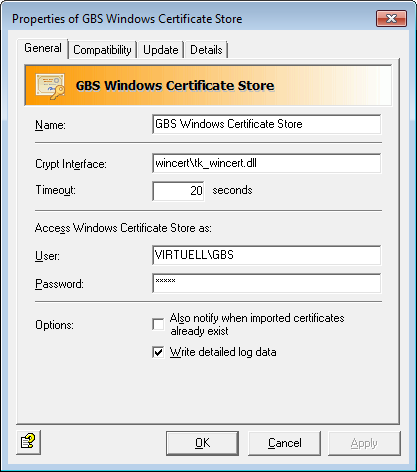

Der bereits angelegte Benutzer wird anschließend innerhalb der iQ.Suite Management Konsole in den Einstellungen für den Windows Zertifikatsspeicher eingetragen.

Die Registerkarte-Kompatibilität ist nur im Zusammenhang einer Migration von iQ.Suite S/MIME auf S/MIME 2 Engine relevant. Ebenso wie das Registerkarte-Update nur im Zusammenhang mit dem iQ.Suite KeyManager von GBS steht.

Sofern Sie bislang die Zertifikatdatenbank certs.db eingesetzt haben und die darin enthaltenen Zertifikate weiterhin verwenden möchten, können diese entsprechend exportiert werden.

Innerhalb einer IT-Infrastruktur mit mehreren iQ.Suite Servern, sollte der iQ.Suite KeyManager zur Verwaltung der S/MIME Zertifikate in Erwägung gezogen werden. Dieser wird dann in Kombination mit dem Windows zertifikatsspeicher als lokaler Cache konfiguriert.